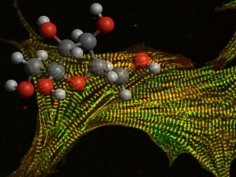

Sekwestrować jak jeżowiec

5 lutego 2013, 13:12Jeżowce posługują się niklem, by pozyskać dwutlenek węgla z morza i wbudować go w pancerz. Ich umiejętności można wykorzystać jako model skutecznej sekwestracji CO2 (CCS z ang. Carbon Capture and Storage).

Pożyteczna trucizna

18 kwietnia 2013, 11:25Siarkowodór, nieprzyjemny w zapachu i śmiertelnie niebezpieczny gaz, może w niewielkich ilościach znacznie przyspieszać wzrost roślin. Dzięki gazowi, który przyczynił się do masowych wymierań, możliwe będzie znaczące zwiększenie produkcji żywności czy hodowli roślin na biopaliwa.

Prehistoryczny las kontra producenci mebli

30 lipca 2013, 12:41Huragan Katrina wykopał spod osadów las sprzed ok. 52 tys. lat. Śpiesząc się, by zdążyć przed niszczącymi drewno zwierzętami, naukowcy dopiero zaczęli badać znalezisko z okolic miasta Mobile w Alabamie, a już wiadomo, że prehistorycznym cyprysowatym zagraża coś jeszcze - firmy chcące przerobić drewno na unikatowe meble.

Więcej robotów niż żołnierzy?

15 listopada 2013, 09:57Już wkrótce amerykańskim żołnierzom patrolującym niebezpieczne ulice mogą towarzyszyć autonomiczne roboty skanujące okolicę w podczerwieni i wysyłające obraz do dowództwa. W tym samym czasie oddziały przemieszczające się w górach będą korzystały z mechanicznych tragarzy niosących dodatkowe wyposażenie, żywność i wodę. Dzięki robotom nasi żołnierze będą bardziej niebezpieczni i lepiej rozpoznają teren. Wymaga to jeszcze dużo pracy, ale w końcu do tego dojdziemy - mówi podpułkownik Willie Smith dowódca Unmanned Ground Vehicles z Fort Benning.

FBI ma dostęp do sieci Tor

29 stycznia 2014, 10:27Z pozwu, który został złożony w jednym z amerykańskich sądów, dowiadujemy się, że latem 2013 roku FBI skopiowało serwer pocztowy TorMail. Wspomniany pozew złożył inspektor pocztowy, który nadzorował jedno ze śledztw

Elektroniczne odciski palców

29 kwietnia 2014, 12:46Profesor Romit Roy Choudhury i studenci Sanorita Dey oraz Nirupam Roy z University of Illinois wykazali, że podzespoły znajdujące się w smartfonach są na tyle unikatowe, iż pozwalają na jednoznaczne zidentyfikowanie urządzenia i jego śledzenie. Są podobne do odcisków palców, ale jednocześnie dają ewentualnemu śledzącemu znacznie większą wiedzę, gdyż pozwalają określić, gdzie użytkownik urządzenia przebywał w danej chwili oraz – często – co robił.

Po co hakerom dane o pacjentach?

19 sierpnia 2014, 09:20Chińscy hakerzy ukradli dane dotyczące 4,5 miliona amerykańskich pacjentów zarejestrowanych w Community Health Systems. Ten i 150 innych tegorocznych przypadków kradzieży danych z amerykańskich systemów służby zdrowia pokazują, jak cenne są takie informacje.

Emitujące światło e-czytniki negatywnie wpływają na rytm okołodobowy

23 grudnia 2014, 10:48Czytniki elektroniczne mogą niekorzystnie wpływać na jakość snu.

Windows 10 będzie potrzebował mniej miejsca

18 marca 2015, 09:01System Windows 10 będzie potrzebował nawet 2,6 gigabajta przestrzeni dyskowej mniej niż dotychczas, gdyż będzie kompresował własne pliki. Dodatkowe 4-12 gigabajtów zostanie zaoszczędzonych dzięki rezygnacji z obrazu potrzebnego do odzyskania systemu w razie awarii

Nadmiar fruktozy prowadzi do przerostu i niewydolności serca

18 czerwca 2015, 10:32Szwajcarscy naukowcy odkryli mechanizm, za pośrednictwem którego fruktoza prowadzi do przerostu i niewydolności serca.